Ketika Anda mengalami masalah akses ke server VPS Linux karena autentikasi pengguna yang gagal, rasanya memang bisa sangat menjengkelkan! Masalah ini bisa muncul dari berbagai sudut, mulai dari pengaturan yang keliru di konfigurasi hingga kendala yang lebih dalam di jaringan. Jangan khawatir, panduan ini hadir untuk membantu Anda! Kami akan mengupas tuntas langkah-langkah umum untuk mendiagnosis dan memperbaiki masalah autentikasi ini, memastikan Anda bisa kembali mengakses server dengan aman dan tanpa hambatan. Siap? Mari kita mulai!

Ketika Anda mengalami masalah akses ke server VPS Linux karena autentikasi pengguna yang gagal, rasanya memang bisa sangat menjengkelkan! Masalah ini bisa muncul dari berbagai sudut, mulai dari pengaturan yang keliru di konfigurasi hingga kendala yang lebih dalam di jaringan. Jangan khawatir, panduan ini hadir untuk membantu Anda! Kami akan mengupas tuntas langkah-langkah umum untuk mendiagnosis dan memperbaiki masalah autentikasi ini, memastikan Anda bisa kembali mengakses server dengan aman dan tanpa hambatan. Siap? Mari kita mulai!

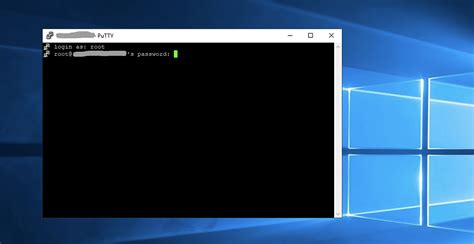

Memecahkan Masalah Autentikasi SSH

Autentikasi SSH, atau Secure Shell, adalah tulang punggung dari setiap administrasi server Linux. Bayangkan saja, ini adalah kunci utama yang memungkinkan Anda mengakses dan mengelola sistem dari jarak jauh dengan aman. Namun, ketika kunci ini mendadak tidak berfungsi, rasanya seperti terkunci dari rumah sendiri, bukan? Gangguan ini bisa sangat signifikan, menghalangi Anda untuk bekerja secara efektif dengan server Anda. Itulah mengapa, bagi setiap administrator sistem, memahami cara memecahkan masalah autentikasi SSH adalah keterampilan yang mutlak harus dikuasai! Jangan sampai panik, mari kita cari tahu solusinya bersama.

Langkah pertama yang krusial saat Anda dihadapkan pada masalah autentikasi SSH adalah bertindak layaknya seorang detektif: periksa log server Anda! Log ini adalah buku harian sistem yang menyimpan petunjuk berharga tentang apa yang mungkin salah. Secara khusus, Anda akan ingin melirik file /var/log/auth.log (atau /var/log/secure di beberapa distribusi Linux). Di sinilah semua upaya autentikasi, baik yang berhasil maupun yang gagal, tercatat rapi. Dengan menelusuri log ini, Anda bisa menemukan pola aneh atau pesan kesalahan spesifik yang akan menunjuk langsung ke akar masalah. Misalnya, jika Anda melihat pesan seperti "gagal kata sandi untuk pengguna yang tidak valid" atau "invalid user", itu bisa jadi petunjuk bahwa nama pengguna yang Anda masukkan tidak terdaftar, atau kata sandi yang digunakan salah. Jadi, jangan lewatkan langkah ini, karena log adalah sahabat terbaik Anda dalam pemecahan masalah!

Selanjutnya, kita akan membahas biang keladi umum lainnya: konfigurasi yang keliru pada file sshd_config, yang terletak di /etc/ssh/sshd_config. File ini ibarat otak di balik perilaku SSH, mengendalikan segalanya, termasuk metode autentikasi apa saja yang diizinkan. Bayangkan, jika opsi PasswordAuthentication diatur ke no, maka lupakan saja login dengan kata sandi; Anda hanya bisa masuk menggunakan kunci SSH! Demikian pula, jika PermitRootLogin disetel ke no, maka upaya login langsung sebagai pengguna root akan ditolak mentah-mentah. Oleh karena itu, sangat penting untuk meninjau file ini dengan cermat dan memastikan semua pengaturan sudah sesuai dengan kebutuhan dan kebijakan keamanan Anda. Ingat, setelah melakukan perubahan apa pun pada file ini, jangan lupa untuk me-restart layanan SSH agar perubahan tersebut aktif dan berjalan.

Selain itu, masalah autentikasi SSH seringkali bisa muncul dari isu izin file yang tampaknya sepele namun krusial. Kunci SSH Anda, baik kunci pribadi (private key) maupun kunci publik (public key), harus memiliki izin yang tepat agar dapat berfungsi sebagaimana mestinya. Khususnya untuk kunci pribadi, izinnya harus sangat ketat, biasanya diatur ke 600 (hanya pemilik yang bisa membaca dan menulis). Mengapa begitu ketat? Karena jika izin ini terlalu longgar, SSH akan menganggapnya tidak aman dan menolak untuk menggunakan kunci tersebut. Jadi, pastikan Anda memeriksa dan mengatur izin file kunci SSH Anda dengan benar. Ini adalah langkah kecil yang bisa membuat perbedaan besar!

Tak jarang, masalah jaringan juga bisa menjadi penyebab di balik kegagalan autentikasi SSH. Bayangkan saja, jika server Anda tidak bisa dijangkau dari sisi jaringan, bagaimana mungkin Anda bisa terhubung? Ini seperti mencoba membuka pintu yang bahkan tidak bisa Anda capai! Oleh karena itu, sangat penting untuk memverifikasi bahwa server Anda benar-benar terhubung ke jaringan dan, yang tak kalah penting, bahwa firewall tidak memblokir koneksi SSH Anda. Anda bisa memanfaatkan perintah seperti ping untuk memeriksa konektivitas dasar, dan traceroute untuk melacak jalur koneksi Anda dan menemukan potensi hambatan. Selain itu, pastikan juga bahwa firewall di server Anda sudah dikonfigurasi dengan benar untuk mengizinkan lalu lintas SSH pada port 22 (atau port kustom apa pun yang Anda gunakan untuk SSH). Koneksi yang terblokir oleh firewall adalah salah satu penyebab paling umum dari kegagalan koneksi SSH!

Terakhir, namun tak kalah penting, adalah mempertimbangkan kemungkinan masalah yang berasal dari sisi klien, yaitu perangkat yang Anda gunakan untuk terhubung. Jika Anda mengalami kesulitan autentikasi SSH hanya dari satu klien tertentu, ada baiknya mencoba terhubung menggunakan klien SSH yang berbeda (misalnya, dari komputer lain atau aplikasi terminal yang berbeda). Ini bisa membantu Anda menyempitkan masalah, apakah ada di server atau di sisi klien Anda. Selain itu, pastikan konfigurasi klien SSH Anda sudah benar dan Anda benar-benar menggunakan kunci SSH atau kata sandi yang tepat. Dengan mengikuti semua langkah pemecahan masalah ini secara sistematis, Anda akan dapat mengidentifikasi dan mengatasi sebagian besar masalah autentikasi SSH, sehingga memastikan akses yang aman dan andal ke server Linux kesayangan Anda!

Mengatasi Masalah Autentikasi Kata Sandi

Autentikasi kata sandi adalah fondasi keamanan digital kita. Namun, seringkali kita menghadapi masalah terkait kata sandi, mulai dari lupa kata sandi, kata sandi yang lemah, hingga serangan siber yang memanfaatkan celah keamanan kata sandi. Artikel ini akan membahas berbagai masalah autentikasi kata sandi dan memberikan solusi praktis untuk mengatasinya.

Masalah Umum Autentikasi Kata Sandi

- Lupa Kata Sandi: Ini adalah masalah paling umum. Kita seringkali memiliki terlalu banyak akun dan kesulitan mengingat semua kata sandi yang berbeda.

- Kata Sandi Lemah: Penggunaan kata sandi yang mudah ditebak, seperti “123456” atau “password”, membuat akun kita rentan terhadap serangan brute-force.

- Penggunaan Kembali Kata Sandi: Menggunakan kata sandi yang sama untuk beberapa akun meningkatkan risiko jika salah satu akun kita dibobol.

- Serangan Phishing: Penipu seringkali menggunakan taktik phishing untuk mencuri kata sandi kita melalui email atau situs web palsu.

- Serangan Man-in-the-Middle: Serangan ini terjadi ketika penyerang mencegat komunikasi antara kita dan server, memungkinkan mereka mencuri kata sandi kita.

Solusi Mengatasi Masalah Autentikasi Kata Sandi

Nah, setelah kita memahami seluk-beluk masalah autentikasi kata sandi, mari kita selami beberapa solusi praktis yang bisa langsung Anda terapkan untuk mengatasinya!

- Gunakan Kata Sandi yang Kuat:

- Panjang minimal 12 karakter.

- Kombinasi huruf besar dan kecil, angka, dan simbol.

- Hindari penggunaan informasi pribadi yang mudah ditebak (nama, tanggal lahir, dll.).

- Gunakan password generator untuk membuat kata sandi yang acak dan kuat.

- Gunakan Password Manager:

- Password manager menyimpan semua kata sandi kita dalam vault yang terenkripsi.

- Kita hanya perlu mengingat satu kata sandi utama (master password).

- Password manager juga dapat menghasilkan kata sandi yang kuat dan unik untuk setiap akun.

- Contoh password manager populer: LastPass, 1Password, Bitwarden.

- Aktifkan Autentikasi Dua Faktor (2FA):

- 2FA menambahkan lapisan keamanan tambahan dengan meminta kode verifikasi selain kata sandi.

- Kode verifikasi biasanya dikirim melalui SMS, email, atau aplikasi autentikator.

- 2FA sangat efektif dalam mencegah akses tidak sah ke akun kita.

- Perbarui Kata Sandi Secara Berkala:

- Ganti kata sandi secara berkala, terutama untuk akun-akun penting.

- Jangan gunakan kata sandi yang sama dengan kata sandi sebelumnya.

- Waspada Terhadap Phishing:

- Periksa alamat email dan URL dengan cermat sebelum memasukkan kata sandi.

- Jangan klik tautan yang mencurigakan.

- Verifikasi keaslian situs web sebelum memasukkan informasi pribadi.

- Gunakan Jaringan yang Aman:

- Hindari menggunakan Wi-Fi publik yang tidak aman untuk mengakses akun-akun penting.

- Gunakan VPN (Virtual Private Network) untuk mengenkripsi koneksi internet kita.

Data Terkait Masalah Autentikasi Kata Sandi

Untuk lebih meyakinkan kita semua, mari kita lihat sedikit gambaran betapa krusialnya masalah autentikasi kata sandi ini untuk segera ditangani:

| Statistik | Deskripsi | Sumber |

|---|---|---|

| 60% | Persentase orang yang menggunakan kembali kata sandi di beberapa akun. | Studi dari Google |

| 81% | Persentase pelanggaran data yang disebabkan oleh kata sandi yang lemah atau dicuri. | Laporan Verizon Data Breach Investigations Report |

| 15% | Persentase orang yang menggunakan kata sandi yang sama untuk lebih dari 10 akun. | Studi dari LastPass |

| “123456” | Kata sandi paling umum yang digunakan di seluruh dunia. | Berbagai laporan keamanan siber |

| $4.24 juta | Rata-rata biaya pelanggaran data global pada tahun 2021. | Laporan IBM Cost of a Data Breach Report |

Studi Kasus: Dampak Kata Sandi Lemah

Beberapa studi kasus nyata telah dengan jelas menunjukkan betapa mengerikannya dampak dari penggunaan kata sandi yang lemah. Ambil contoh insiden Yahoo pada tahun 2014, di mana terjadi pelanggaran data masif yang berujung pada pencurian data pribadi dan kata sandi jutaan pengguna. Tragedi ini sebagian besar disebabkan oleh penggunaan kata sandi yang mudah ditebak dan kurangnya lapisan perlindungan keamanan yang memadai. Ini adalah pengingat yang kuat bahwa kata sandi yang lemah bisa menjadi pintu gerbang bagi para penjahat siber!

Sehingga ..

Mengatasi masalah autentikasi kata sandi bukan hanya sekadar memperbaiki kesalahan teknis, tetapi juga merupakan langkah fundamental untuk membentengi keamanan digital kita. Dengan menerapkan solusi yang tepat, seperti menggunakan kombinasi kata sandi yang kuat dan unik, memanfaatkan password manager yang andal, dan mengaktifkan autentikasi dua faktor (2FA) di mana pun memungkinkan, kita dapat secara signifikan mengurangi risiko menjadi korban serangan siber. Ingatlah, keamanan digital adalah tanggung jawab kita bersama, dan setiap langkah kecil yang kita ambil hari ini dapat menciptakan perbedaan besar dalam melindungi diri kita dari ancaman di masa depan!

Selain izin file yang sudah kita bahas, ada lagi satu area yang sering menjadi penyebab masalah autentikasi, yaitu konfigurasi yang keliru pada file authorized_keys di server Anda. File ajaib ini, yang bersembunyi di dalam direktori .ssh pengguna di server, adalah daftar kunci publik yang diizinkan untuk terhubung ke akun tersebut. Jadi, jika kunci publik Anda tidak tercantum di sana, atau ada kesalahan penulisan di dalamnya, secara otomatis Anda akan ditolak saat mencoba mengautentikasi! Untuk memeriksanya, Anda bisa dengan mudah menggunakan perintah cat ~/.ssh/authorized_keys di server. Pastikan bahwa kunci publik yang Anda gunakan untuk terhubung benar-benar ada di sana, dan tidak ada karakter atau spasi tambahan yang tidak perlu. Jika kunci publik Anda belum ada, cukup salin isinya dan tempelkan ke file authorized_keys tersebut. Mudah, kan?

Memperbaiki Masalah Autentikasi Kunci SSH

Masalah autentikasi kunci SSH dapat menjadi sumber frustrasi yang signifikan bagi pengguna VPS Linux. Ketika Anda tidak dapat terhubung ke server Anda, ini dapat menghentikan alur kerja Anda dan berpotensi membuat server Anda rentan. Oleh karena itu, memahami cara memecahkan masalah ini sangat penting untuk pemeliharaan sistem yang lancar. Salah satu penyebab umum masalah autentikasi kunci SSH adalah izin yang salah pada file kunci pribadi. Secara khusus, file kunci pribadi Anda, biasanya bernama id_rsa atau id_ed25519, harus memiliki izin yang sangat ketat. Jika izinnya terlalu permisif, SSH akan menolak untuk menggunakannya, karena dianggap sebagai risiko keamanan. Untuk mengatasi masalah ini, Anda dapat menggunakan perintah chmod 600 /.ssh/id_rsa untuk mengatur izin yang benar. Perintah ini memastikan bahwa hanya Anda, pemilik file, yang memiliki izin untuk membaca dan menulisnya.

Selanjutnya, kita perlu memastikan bahwa layanan SSH berjalan dengan sempurna di server Anda. Ini seperti memeriksa apakah pintu rumah Anda benar-benar terbuka untuk dimasuki! Anda bisa melakukannya dengan perintah systemctl status sshd. Jika layanannya ternyata tidak berjalan, jangan panik! Anda bisa segera memulainya dengan systemctl start sshd. Nah, bagaimana jika layanannya sudah berjalan tapi Anda masih bermasalah? Cobalah untuk me-restart-nya dengan systemctl restart sshd. Terkadang, memulai ulang layanan SSH bisa seperti "refresh" yang menyelesaikan masalah sementara yang mungkin menyebabkan kendala autentikasi. Selain itu, jangan lupa untuk kembali memeriksa file log SSH (biasanya di /var/log/auth.log atau /var/log/secure, tergantung distribusi Linux Anda) untuk mencari pesan kesalahan yang mungkin memberikan petunjuk lebih lanjut. Log itu selalu bercerita!

Selain itu, perlu diingat bahwa firewall bisa menjadi tembok penghalang yang memblokir koneksi SSH Anda! Jika Anda menggunakan firewall seperti ufw atau firewalld, pastikan bahwa port SSH, yang secara default adalah port 22, sudah diizinkan. Anda bisa memeriksa status firewall Anda dengan perintah seperti sudo ufw status atau sudo firewall-cmd --list-all. Jika port SSH belum diizinkan, Anda bisa menambahkannya dengan perintah seperti sudo ufw allow 22 atau sudo firewall-cmd --add-port=22/tcp --permanent lalu memuat ulang firewall Anda. Terakhir, pastikan konfigurasi SSH di server Anda, yang terletak di file /etc/ssh/sshd_config, sudah diatur dengan benar, terutama jika Anda menggunakan autentikasi kunci. Periksa apakah opsi seperti PasswordAuthentication diatur ke no dan PubkeyAuthentication diatur ke yes (ini penting untuk keamanan!). Ingat, setelah melakukan perubahan apa pun pada file konfigurasi, Anda harus memulai ulang layanan SSH agar semua perubahan diterapkan. Dengan mengikuti langkah-langkah ini, Anda bisa secara efektif memecahkan dan memperbaiki masalah autentikasi kunci SSH di VPS Linux Anda. Selamat mencoba!

Selanjutnya, mari kita selami konfigurasi modul autentikasi yang dapat dicolokkan (PAM) Anda. PAM ini ibarat seorang manajer keamanan di Linux, yang mengatur berbagai metode autentikasi. Jika konfigurasinya salah, bisa-bisa 2FA Anda jadi bermasalah! Secara khusus, periksa file konfigurasi PAM untuk layanan yang sedang Anda coba autentikasi, misalnya SSH. File-file ini biasanya bersemayam di direktori /etc/pam.d/. Pastikan modul 2FA yang relevan, seperti pam_google_authenticator.so, sudah dikonfigurasi dengan benar dan tidak ada kesalahan sintaks yang tersembunyi. Oh ya, jangan lupa juga untuk memeriksa apakah ada modul PAM lain yang mungkin "bentrok" atau bertentangan dengan 2FA Anda. Misalnya, jika ada modul yang secara ketat mewajibkan kata sandi, itu bisa saja mengganggu proses 2FA Anda.

Memecahkan Masalah Autentikasi Dua Faktor

Autentikasi dua faktor (2FA) menambahkan lapisan keamanan tambahan pada server Linux Anda, tetapi juga dapat menjadi sumber frustrasi ketika terjadi kesalahan. Jika Anda mengalami masalah dengan 2FA di VPS Anda, ada beberapa langkah pemecahan masalah yang dapat Anda ambil. Pertama, pastikan bahwa waktu di server Anda disinkronkan dengan benar. 2FA sering kali bergantung pada kode berbasis waktu, dan jika jam server Anda tidak akurat, kode yang dihasilkan tidak akan valid. Anda dapat menggunakan perintah timedatectl untuk memeriksa dan menyinkronkan waktu server Anda. Selain itu, periksa konfigurasi 2FA Anda. Jika Anda menggunakan Google Authenticator atau aplikasi serupa, pastikan bahwa kunci rahasia yang Anda gunakan untuk mengonfigurasi aplikasi di server Anda sama dengan yang Anda gunakan di perangkat Anda. Ketidakcocokan dalam kunci rahasia ini akan menyebabkan kode yang tidak valid.

Selain itu, jangan pernah remehkan kekuatan log sistem untuk setiap pesan kesalahan yang terkait dengan 2FA! Log ini adalah sumber emas yang bisa memberikan wawasan berharga tentang apa yang sebenarnya terjadi. Log sistem umumnya terletak di direktori /var/log/, dan Anda bisa menggunakan perintah seperti grep untuk mencari pesan kesalahan spesifik yang berhubungan dengan 2FA. Misalnya, Anda bisa mencari pesan yang terkait dengan modul PAM atau aplikasi 2FA itu sendiri. Dan jika ada, jangan ragu untuk memeriksa log aplikasi 2FA Anda secara langsung – seringkali, log ini menyimpan detail yang lebih spesifik tentang mengapa autentikasi gagal. Semakin banyak informasi, semakin cepat masalahnya terpecahkan!

Selanjutnya, ada trik cerdas yang bisa Anda coba: uji konfigurasi 2FA Anda dengan akun pengguna yang sama sekali baru. Mengapa demikian? Karena ini bisa membantu Anda menentukan apakah masalahnya spesifik untuk akun pengguna tertentu yang Anda gunakan, atau apakah ini adalah masalah sistem yang lebih luas dan memengaruhi semua pengguna. Jika 2FA berfungsi dengan baik pada akun pengguna baru, kemungkinan besar masalahnya memang terletak pada konfigurasi akun pengguna yang bermasalah. Dalam skenario ini, Anda mungkin perlu menghapus dan mengonfigurasi ulang 2FA untuk akun pengguna tersebut. Namun, di sisi lain, jika 2FA juga tidak berfungsi dengan akun pengguna baru, ini adalah indikasi kuat bahwa masalahnya ada pada konfigurasi sistem secara keseluruhan.

Terakhir, jika Anda sudah mencoba semua langkah di atas dan masih menemui jalan buntu, ada satu opsi terakhir yang bisa dipertimbangkan: menonaktifkan 2FA untuk sementara waktu demi mendapatkan kembali akses ke server Anda. Ini bisa dilakukan dengan mengedit file konfigurasi PAM dan mengomentari baris yang terkait dengan modul 2FA. Setelah Anda berhasil masuk kembali, barulah Anda bisa menyelidiki masalahnya lebih lanjut dan mengonfigurasi ulang 2FA dengan benar. Namun, penting sekali untuk diingat bahwa menonaktifkan 2FA akan mengurangi lapisan keamanan server Anda, jadi pastikan untuk mengaktifkannya kembali sesegera mungkin setelah masalah teratasi. Dengan mengikuti langkah-langkah pemecahan masalah ini, Anda akan mampu mengidentifikasi dan memperbaiki sebagian besar masalah autentikasi dua faktor di VPS Linux Anda!

Masalah autentikasi kata sandi di server Linux Virtual Private Server (VPS) bisa menjadi sumber frustrasi yang luar biasa bagi siapa pun yang mengalaminya. Ibaratnya, Anda punya kunci tapi pintu tidak mau terbuka! Masalah ini bisa muncul dari beragam alasan, mulai dari kesalahan konfigurasi yang paling sederhana hingga masalah keamanan yang jauh lebih rumit. Oleh karena itu, memahami penyebab umum dan menguasai metode pemecahan masalah yang efektif adalah hal yang sangat penting untuk memastikan akses server Anda tetap lancar, aman, dan tanpa hambatan. Mari kita bongkar satu per satu!

Kesimpulan

Pertama-tama, mari kita mulai dari yang paling dasar, namun seringkali menjadi penyebab utama masalah autentikasi kata sandi: typo alias salah ketik! Sebelum Anda pusing memikirkan konfigurasi rumit, selalu pastikan bahwa kata sandi yang Anda masukkan sudah benar-benar tepat, perhatikan baik-baik huruf besar/kecil dan karakter khusus. Oh, dan jangan sampai lupa memeriksa apakah kunci Caps Lock Anda tidak aktif secara tidak sengaja! Jika masalah masih berlanjut setelah pemeriksaan sederhana ini, barulah kita akan melangkah lebih jauh untuk memeriksa konfigurasi server Anda.

Selanjutnya, file konfigurasi SSH daemon (sshd_config) bisa jadi dalang di balik masalah autentikasi Anda. File ini adalah pusat kendali bagaimana koneksi SSH ditangani, dan kesalahan konfigurasi di dalamnya bisa menghambat autentikasi kata sandi yang benar. Untuk memeriksanya, gunakan editor teks favorit Anda seperti nano atau vim untuk membuka file yang terletak di /etc/ssh/sshd_config. Cari baris yang terkait dengan autentikasi kata sandi, khususnya PasswordAuthentication. Jika baris ini diatur ke no, itu berarti autentikasi kata sandi telah dinonaktifkan! Anda perlu mengubahnya menjadi yes. Setelah melakukan perubahan apa pun, simpan file tersebut dan yang terpenting, jangan lupa untuk memulai ulang layanan SSH menggunakan perintah sudo systemctl restart sshd agar perubahan Anda diterapkan!

Selain itu, masalah autentikasi kata sandi juga bisa berakar dari modul PAM (Pluggable Authentication Modules). PAM ini adalah kerangka kerja canggih di Linux yang memungkinkan administrator untuk mengatur berbagai metode autentikasi. Jadi, jika modul PAM tidak dikonfigurasi dengan benar, bisa dipastikan akan menimbulkan kendala autentikasi. Untuk menyelidiki konfigurasi PAM, Anda perlu memeriksa file-file konfigurasi yang relevan di direktori /etc/pam.d/. File sshd adalah yang paling relevan untuk autentikasi SSH. Cari tahu apakah ada kesalahan konfigurasi atau baris yang hilang yang mungkin menjadi penyebab masalah autentikasi Anda. Sedikit kesalahan di sini bisa jadi penghalang besar!

Lebih lanjut, terkadang masalah autentikasi kata sandi justru datang dari akun pengguna itu sendiri. Misalnya, akun pengguna mungkin saja terkunci secara otomatis setelah terlalu banyak upaya login yang gagal – ini adalah fitur keamanan yang penting! Untuk memeriksa apakah akun pengguna terkunci, Anda bisa menggunakan perintah sudo passwd -S username, ganti username dengan nama pengguna yang bermasalah. Jika akun tersebut memang terkunci, Anda bisa membukanya dengan perintah sudo passwd -u username. Selain itu, pastikan juga kata sandi pengguna belum kedaluwarsa. Jika sudah, pengguna biasanya akan diminta untuk mengubahnya saat login berikutnya. Memeriksa status akun pengguna adalah langkah diagnostik yang sering terlewatkan!

Terakhir, namun sangat penting, adalah mempertimbangkan kemungkinan adanya masalah keamanan yang dapat menyebabkan masalah autentikasi. Bayangkan skenario terburuk: jika server Anda telah disusupi, penyerang mungkin saja telah mengubah kata sandi atau konfigurasi autentikasi Anda. Dalam kasus seperti ini, sangat penting untuk segera mengambil langkah-langkah untuk mengamankan server Anda, seperti mengubah semua kata sandi, memperbarui semua perangkat lunak ke versi terbaru, dan memastikan firewall Anda terpasang dan dikonfigurasi dengan benar. Selain itu, ini adalah momen yang tepat untuk mulai mempertimbangkan penggunaan autentikasi kunci SSH sebagai alternatif yang jauh lebih aman dibandingkan autentikasi kata sandi. Dengan mengikuti langkah-langkah ini, Anda tidak hanya mengatasi masalah autentikasi kata sandi, tetapi juga memastikan akses yang aman dan terlindungi ke server VPS Linux Anda. Keamanan adalah prioritas utama!

Mari Kita Simpulkan:

Secara keseluruhan, jangan khawatir jika Anda menghadapi masalah autentikasi pengguna di VPS Linux! Sebagian besar masalah ini dapat diatasi dengan beberapa langkah sistematis: memeriksa kembali konfigurasi SSH Anda, memastikan layanan SSH berjalan dengan baik, memverifikasi kredensial pengguna (nama pengguna dan kata sandi), memeriksa izin file yang benar, serta meninjau log sistem untuk petunjuk berharga. Dan jika memungkinkan, pertimbangkan untuk beralih ke penggunaan kunci SSH untuk keamanan yang lebih baik. Jika setelah semua upaya ini masalah masih berlanjut, jangan ragu untuk mencoba mengatur ulang kata sandi pengguna atau menghubungi penyedia VPS Anda untuk bantuan lebih lanjut. Anda pasti bisa mengatasinya!

Masalah autentikasi pengguna di VPS Linux dapat diperbaiki dengan memeriksa konfigurasi SSH, memastikan layanan SSH berjalan, memverifikasi kredensial pengguna, memeriksa izin file, meninjau log sistem, dan mempertimbangkan penggunaan kunci SSH. Jika masalah berlanjut, pertimbangkan untuk mengatur ulang kata sandi pengguna atau menghubungi penyedia VPS.